Una de las dificultades inherentes a las metodologías de Seguridad de la Información viene determinada por la naturaleza intangible y por la ubicuidad de los activos de información. La mayor parte de las metodologías establece como punto de partida para el análisis de riesgos la elaboración de un inventario de los activos de información, como forma de definir el alcance de aquello a lo que hay que proteger.

De acuerdo con la definición que podemos encontar en la metodología OCTAVE Allegro, un activo de Información puede describirse como «cualquier información o dato que tiene valor para una organización; como por ejemplo, registros de pacientes, propiedad intelectual o información de clientes. Estos activos pueden existir en formato físico (ej: en papel, CDs u otros soportes) o electrónicamente«. Sin embargo, delimitar y caracterizar los activos de información de una organización es a veces una tarea un poco más compleja de lo que pueda parecer y puede limitar la efectividad de los programas de protección de la información.

En el mundo de la economía interconectada, la información puede encontrarse en múltiples ubicaciones, en múltiples formatos y dispositivos. Además, la información suele ser duplicada y compartida a través de redes de comunicaciones trascendiendo las fronteras de las las organizaciones. En este post vamos a discutir algunos conceptos útiles a la hora de identificar y caracterizar activos de información que esperamos sean esclarecedores para aquellos encargados de la ingente tarea de poner en marcha un programa de Seguridad de la Información.

Partir de un Modelo Funcional de la Organización

La mejor estrategia para identificar de manera sistemática y consistente los activos de información de una organización es partiendo de la identificación de los procesos de negocio que en ella se llevan a cabo. Para ello, es necesario contar con la colaboración de empleados expertos en el negocio y pedirles que describan las actividades que se llevan a cabo en sus áreas de competencia en el día a día y que identifiquen los datos o información que se procesa, consume o produce en el transcurso de estas actividades. La ventaja de este enfoque es que la involucración de los responsables de negocio se lleva a cabo a un nivel que ellos conocen muy bien (el negocio y la información necesaria), frente a otros en los que el foco se pone inicialmente en los sistemas e infraestructuras tecnológicas, que son activos de un nivel mucho menos evidente para los usuarios finales.

Por el contrario, las dificultades que debemos tener en cuenta son contar con la disponibilidad de las personas responsables y conocedoras del negocio y definir un escalado adecuado, ya que si el análisis de las funciones de negocio se lleva a cabo a un nivel de detalle excesivo, la tarea puede llegar a ser muy cosotsa y difícil de manejar y si lo es a un nivel de agregación muy alto, entonces se corre el riesgo de pasar por alto información relevante. Una regla general que suele funcionar en empresas medianas es identificar entre 3 y 10 funciones en cada departamento o area funcional analizada. Otra dificultad se encuentra en entornos complejos en donde los procesos de negocio se solapan entre diferentes departamentos y en donde pueden intervenir empresas terceras (ej: en casos de outsourcing). En estos casos, la recomendación es reducir la complejidad, dividiendo los procesos inicialmente identificados en sub-procesos más pequeños y manejables.

Definir los límites del activo de información

Una vez identificadas las piezas de información que son «la materia prima» de un proceso de negocio, es importante poder definir de la manera más precisa posible los límites del activo y su contenido. Por ejemplo, la definición del activo «Expediente del Empleado» es quizás un poco vaga por lo que es mejor definir el activo a partir de sus componentes, como en el ejemplo siguiente:

Además es importante que en la definición queden plasmados los formatos en que se materializa el activo (ej: soporte físico o formato electrónico). En algunos casos, puede ser útil hacer mención a lo que queda excluido de la definición. De cualquier manera, es muy importante que en la definición participen los responsables de los procesos de negocio y se llegue a definiciones consensuadas y compartidas en toda la organización.

Establecer los requisitos de seguridad de la informacion

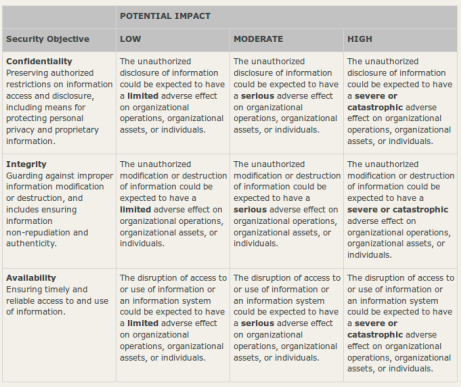

Identificada la información que es usada en un proceso de negocio con la ayuda de los responsables de negocio, el siguiente paso consiste en solicitar su colaboración para definir los requisitos de seguridad del activo en las tres principales dimensiones de seguridad: confidencialidad, integridad y disponibilidad.

En la imagen siguiente puede verse una tabla típica para ayduar en la valoración del impacto que para el negocio tendría una pérdida en cada una de estas dimensiones. Es decir, se trata de perfilar el activo de acuerdo a su criticidad para el negocio en cada una de las dimensiones:

En la imagen siguiente puede verse una tabla típica para ayduar en la valoración del impacto que para el negocio tendría una pérdida en cada una de estas dimensiones. Es decir, se trata de perfilar el activo de acuerdo a su criticidad para el negocio en cada una de las dimensiones:

El perfilado del activo de información en términos de sus requisitos de seguridad es un paso esencial que nos ayudará con posterioridad a identificar los escenarios de riesgo potencialmente más peligrosos y las contramedidas más efectivas para mitigarlos o eliminarlos.

El perfilado del activo de información en términos de sus requisitos de seguridad es un paso esencial que nos ayudará con posterioridad a identificar los escenarios de riesgo potencialmente más peligrosos y las contramedidas más efectivas para mitigarlos o eliminarlos.

Identificar los Contenedores de Información

A partir de las discusiones con los responsables deberemos haber sido capaces de identificar los principales elementos de información que hacen posible los pocesos de negocio (ej: fichas de clientes o empleados, facuras de compras online, reclamaciones de clientes…). Estos activos no existen en el vacío sino que «viven» y se apoyan en elementos físicos (ej: dependencias, armarios ignífugos, archivadores…) o tecnológicos (servidores, bases de datos, arrays de discos…). Estos elementos constituyen a su vez un segundo tipo de activos directamente relacionados con la información y es necesario identificarlos ya que las vulnerabilidades que les afectan lo hacen también sobre la información que albergan. Por ello, es importante que en el proceso de identificación de activos contemos también con la participación de personal con conocimiento sobre la paltaforma tecnológica y las instalaciones de negocio.

Algunas metodologías tratan facilitar a los usuarios el análisis de la información y de las infraestructuras de soporte en las distintas etapas de procesamiento mediante conceptos muy intuitivos, como es el de CONTENEDORES DE INFORMACIÓN. Por ejemplo, la metodología OCTAVE Allegro define así este concepto:

«Un contenedor de información es cualquier lugar donde la información ‘vive’; es decir, allí donde la información es procesada, almacenada o transportada».

Algunos ejemplos de contenedores serían:

- Una red comunicaciones

- Un servidor

- Una llave USB

- Una persona que maneja la información

- Un archivador físico

- Una hoja de papel en la bandeja de salida de una impresora

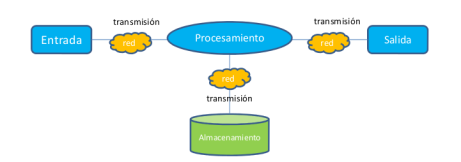

El concepto nos permite ir más allá de los activos puramente tecnológicos y extender el análisis al mundo físico. Además, el propio concepto de contenedor lleva implícito el análisis de los mismos a lo largo de las distintas etapas del ciclo de procesamiento:

El concepto de Contenedor ayuda a seguir la pista de la información cuando esta traspasa las fronteras internas de la organización, independientemente de si esta información es electrónica o física; gracias a ello podemos tomar conciencia de áreas de riesgo que de otro modo podrían pasarnos inadvertidas superando así algunas deficiencias típicas de los análisis de riesgos de la información:

- Centrarse sólo en las vulnerabilidades y amenazas de los activos de información internos a la organización, excluyendo del análisis los procesos externas fuera del control de la organización (ej: procesos en outsourcing). Siendo en éste ámbito donde se halla a veces «El eslabón más débil«.

- Centrarse en los activos de información estructurada (ej: una base de datos principal de la organización), dejando fuera los activos de información no estrucutrada (ej: una copia de los datos pegados en un correo electrónico o en un archivo ofimático copiado en una llave USB).

Algunas consideraciones para ayudar en la identificación de contenedores

Tomando como referencia el SEI (Instituto de Ingeniería del Software), algunas preguntas básicas que nos ayudarán a enumerar los contenedores de información son:

- ¿Qué sistemas de información o aplicaciones usan o procesan el activo de información?

- ¿En qué plataformas de hardware podría la información encontrarse?

- ¿Qué personas tienen acceso a la información?. ¿pueden estas personas ser categorizadas en distintos grupos?

- ¿Qué procesos automáticos usan la información?

- ¿Qué soprtes de información se usan para almacenar la información?

- Si la información se imprime, quién podría imprimirla y donde se almacenan las copias impresas?

- ¿Entra la información en algún momento en posesión de un cliente, colaborador o una tercera parte contratada?

- ¿Están lo backups o el almacenamiento de la información externalizado en las instalaciones de un proveedor de servicios?

- ¿Hay dependencias internas o externas donde la información podría estar almacenada en formato físico? (ej: papel, cinta, CD, etc…)

Llegados a este punto, habremos sido capaces de caracterizar los activos de información de una manera consistente y completa, abarcando varias dimensiones de relevancia:

- Los distintos estados en los que la información se encuentra a lo largo del ciclo de vida de procesamiento.

- La criticidad del activo de acuerdo a cada una de las dimensiones principales de seguridad (confidencialidad, integridad, disponibilidad).

- Los distintos niveles en los que el procesamiento se lleva a cabo, incluyendo las personas, la tecnología y los procesos involcurados, incluyedo lo externo y lo interno a la organización.

Identificación de Riesgos

Identificados los contenedores, el siguiente paso para la definición de un programa efectivo de seguridad será evaluar las vulnerabilidades y amenazas de cada uno de estos contenedores. En este sentido, se identifican 3 áreas de riesgo relevantes: Técnico, Físico y Organizativo.

- Riesgos Técnicos: Son aquellos inherentes a la infraestructura tecnológoca de soporte en los que la información reside. Este tipo de vulnerabilidades se suelen identificar con escáneres automáticos. Un ejemplo, típico de vulnerabilidad técnica es dejar un usuario administrador con una password por defecto de la instalación del sistema, lo que podría derivar en que alguien no autorizado puediese acceder o manipular indebidamente la información (afectando en este caso a la confidencialidad e integridad de la información).

- Riesgos Físicos: Afectan a la información como consecuencia del acceso físico a la misma; por ejemplo, permitir a personal no autorizado acceder a la sala de servidores puede resultar en daños físicos a las instalaciones y a la pérdida de disponibilidad de los sistemas o la información.

- Riesgos Administrativos: Son aquellos que la información hereda como consecuencia de debilidades a nivel organizativo; por ejemplo, debido a la carencia de procedimientos o programas de formación de modo que los empleados desconozcan los riesgos y las prácticas de seguridad.

Epílogo

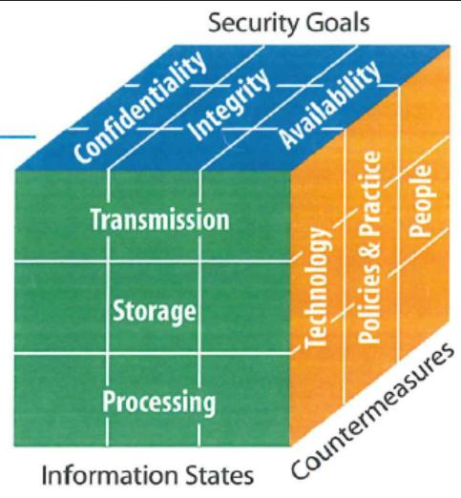

Como colofón a este breve resumen, mencionados aquí el conocido cubo de la seguridad de Mc Cumber. Esta herramienta de ayuda va en la misma línea del tipo de análisis que estamos describiendo y es muy recomendable a la hora de estructurar un análisis de la información, guiando la mente de los analistas de una manera estructurada a través de todos los aspectos relevantes del proceso de información: